Скрипт Автонастройки L2tp Для Linux 6,7/10 1104votes

Локальное подключение: Ethernet 100Mb. Настройки по DHCP (локальный IP. Ключи: l2tp, vpn, debian, linux, beeline, pptp / Лицензия: CC-BY. Эта статья будет описывать процесс установки и настройки SoftEther. Настройка L2TP/IPsec оказалась вообще тривиальной: на . После того, как связь установлена - скрипт /etc/ppp/ip-up; После того, как. Скрипт для настройки сети. Дополнительные настройки: nano /root/ipsec. Добавляем содержимое: iptables --table nat --append .

Другой скрипт «openswan-l2tp-configuration.sh» используется для. Настройка IPSec при помощи Openswan; Настройка L2TP. Отключаем init-скрипт по-умолчанию, который был установлен при установке пакета openswan. Скрипт автонастройки L2TP для Linux Версия: 1.40 Скачать Для установки - распаковать архив и запустить l2tp

Настройка VPN- сервера Soft. Ether. VPN под Linux / Хабрахабр. Как уже писалось на хабре, буквально в начале января сего года под лицензию GPL2 перешел очень интересный и, в своем роде, уникальный проект — Soft. Ether VPN. Написали его студенты японского University of Tsukuba. Данный продукт позиционирует себя как VPN- сервер с поддержкой огромного количества туннельных протоколов: L2. TP, L2. TP/IPsec, L2. TPv. 3/IPsec, MS- SSTP, Ether.

IP/IPsec, Open. VPN, SSL- VPN (собственной разработки), L2. VPN, а также такие хитрые штуки как туннелирование через ICMP и DNS. Поддерживает туннелирование как на третьем, так и на втором уровне, умеет VLAN и IPv. Работает практически на всех известных платформах (даже ARM и MIPS) и к тому же не требует рутовых прав. С полной спецификацией можно ознакомиться вот тут. Если честно, когда я увидел список возможностей этой проги — я просто не поверил своим глазам и подумал: «Если ЭТО работает, то я ДОЛЖЕН это потестить!».

Эта статья будет описывать процесс установки и настройки Soft. Ether VPN Server под Линукс. В следующей статье постараюсь нарисовать красивые сравнительные графики производительности.

Мануал безусловно хорош, но мне например показался чересчур подробным, и к тому же с перекосом в сторону графического интерфейса и излишне красочных японских картинок. Поэтому решил выложить основные команды CLI для тех, кому лень лопатить много английских букв. У меня под рукой был VPS с 6. Дебиан 7 на борту, поэтому выбор был очевиден.

Сразу предупреждаю: устанавливать нужно только с Git. Hub'a (на текущий момент версия релиза 4. На оффициальном сайте можно скачать исходники под разные платформы, однако засада в том, что makefile'ы там сгенерированы каким- то садистки- западлистским способом, и на выходе вы получаете всего два файла — сам бинарник сервера и его CLI- шка. Никакого копирования в /usr/bin/ и прочих цивилизованных вещей там не прописано. В отличие от этого, makefile на Гитхабе ведет себя гораздо более дружелюбно (хотя инит- скрипт все равно не делает, зараза). Мне, например, понадобилось поставить ряд библиотек (потом их можно снести): # apt- get install libreadline- dev libssl- dev libncurses.

Дальнейшая установка не проста, а очень проста, однако хочу обратить внимание, что вместо «make install» я пишу «checkinstall», дабы менеджер пакетов apt знал о новой программулине и мог потом ее корректно удалить (подробнее здесь).# git clone github. Soft. Ether. VPN/Soft. Ether. VPN. git# cd Soft. Ether. VPN\# ./configure# make# checkinstall В процессе установщик попросит вас прочитать Лицензионное соглашение, а также указать вашу платформу и разрядность ОС. Кстати, прогу он поставит по- любому в /usr/vpnserver/, а бинарники в /usr/bin/, имейте ввиду.

Если путь установки не нравится, это можно руками поменять в makefile'е. В конце установки он скажет: — Installation completed successfully. Execute 'vpnserver start' to run the Soft. Ether VPN Server background service. Execute 'vpnbridge start' to run the Soft. Ether VPN Bridge background service.

Execute 'vpnclient start' to run the Soft. Ether VPN Client background service. Execute 'vpncmd' to run Soft. Ether VPN Command- Line Utility to configure VPN Server, VPN Bridge or VPN Client.- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- - Отсюда можно логически понять, как это волшебство запускается и останавливается.

Можно оставить и так, а можно взять с офф. Вообще, мануал предлагает нам два способа это сделать: через его собственную командную строку vpncmd или через конфигурационный файл vpn. Операции с конфигурационным файлом производитель считает рискованным занятием и всячески пытается нас от этого отговорить. Дело в том, что сервер непрерывно читает этот файл и любые изменения в нем мгновенно отражаются на работе сервера. Единственный случай, когда настройка из конфиг- файла оправдана — это когда VPN- сервер выключен. Не знаю, зачем так сделано, но автору, в любом случае, виднее.

Да и вообще, у проги хорошая CLI, после работы с которой о существовании конфиг- файла просто забываешь за ненадобностью. Оказалось в этом нет ничего подозрительного, просто таким образом сервер посылает keepalive- пакеты на свой сайт (keepalive. PPP- сессии. Сразу после установки я эту функцию отключил командой Keep. Disable. Заходим в CLI командой vpncmd: # vpncmdvpncmd command - Soft. Ether VPN Command Line Management Utility.

Soft. Ether VPN Command Line Management Utility (vpncmd command)Version 4. Build 9. 41. 2 (English)Compiled 2. Copyright (c) Soft.

Ether VPN Project. Use of VPN Tools (certificate creation and Network Traffic Speed Test Tool)Select 1, 2 or 3: Выбор 1 перенесет нас в режим редактирования сервера, выбор 2 — в режим редактирования свойств клиента, а выбор 3 — режим тестирования и создания сертификатов сервера. Выбираем 1, сервер предложит ввести айпи адрес сервера, к которому мы хотим подключиться (Hostname of IP Address of Destination: ), просто нажимаем Enter, т. В третий и последний раз прога спросит нас имя виртуального хаба (Specify Virtual Hub Name: ), с которым мы будем работать. Хиты 70 Х Русские Торрент далее. Мы пока что не собираемся работать с виртуальными хабами, поэтому снова нажимаем Enter и попадаем в командную строку самого сервера. Виртуальный хаб — это некая довольно самостоятельная инстанция VPN- сервера, обладающая собственным набором настроек виртуальных интерфейсов, политик безопасности и протоколов VPN. Всего можно создать до 4.

Каждый виртуальный хаб работает со своим набором пользователей и ничего не знает про пользователей другого виртуального хаба, хоть они и находятся на одном физическом сервере. С другой стороны, если мы захотим, мы можем настроить их взаимодействие друг с другом, в терминологии автора это называется Virtual bridge/router. Таким образом, виртуальный хаб — это и есть то, с чем мы будем работать после указания определенных глобальных настроек сервера. Делается это командой Server. Password. Set. Далее, как я уже писал командой Keep.

Disable отключаем keepalive- пакеты. To cancel press the Ctrl+D key. Password: Можно задать админский пароль для нового хаба, тогда можно будет делегировать администрирование этого хаба другому человеку. А можно для простоты нажать Enter и не делать этого (для этого в дальнейшем есть команда Set. Hub. Password). После создания хаба мы должны перейти в режим администрирования этого хаба командой Hub vpn. Посмотреть статус хаба можно командой Status.

Get. Не буду приводить здесь вывод этой команды, т. Хаб можно выключить командой Offline и вернуть обратно командой Online. Дело в том, что когда в VPN- клиенте вводишь адрес VPN- сервера, он сразу же сдает тебе имена всех виртуальных хабов, зарегенных на сервере, как на картинке. Эта команда запрещает выводить имя данного хаба в списке.

Типа небольшой, но бонус к безопасности. Создаем пользователя командой User. Create и задаем ему пароль при помощи User. Password. Set. Команды очень простые, достаточно минимального знания английского, чтобы понять диалоговые сообщения сервера.

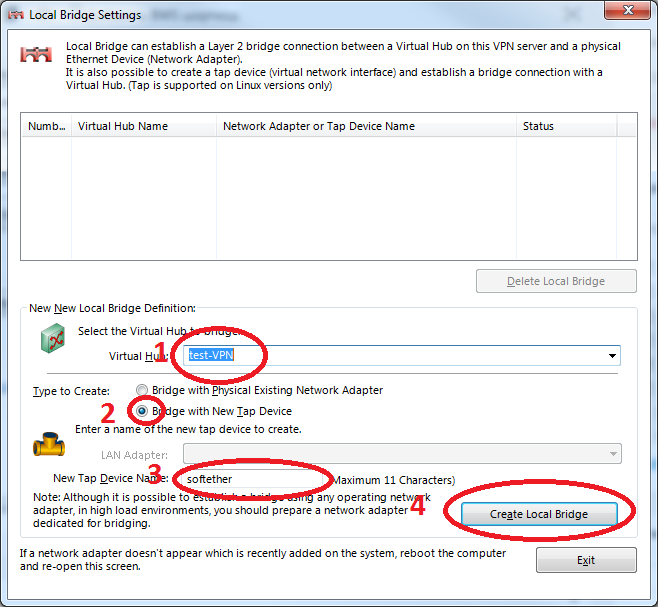

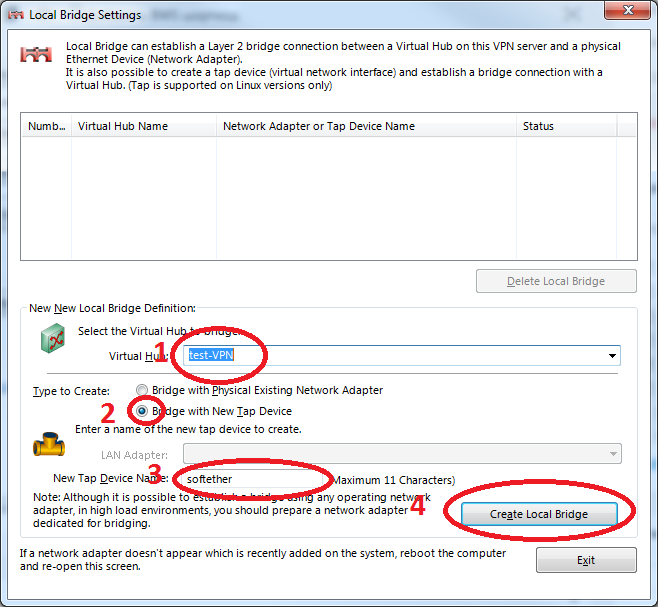

На данном этапе для простоты не будем возиться с сертификатами, а доверимся самоподписанному сертификату сервера, который он сгенерил на этапе установки. Автор рекомендует порт 5. Окно VPN клиента я уже приводил выше, там все интуитивно понятно и очень красиво. Аутентификация проходит и устанавливается VPN- туннель. Однако, в таком виде пользы от туннеля мало, т. Для этого нам понадобиться настроить NAT.

Делается это довольно просто командой Secure. NATEnable. Автоматом вместе с NAT включается и DHCP.

Virtual Private Network) Виртуальная Частная Сеть. Это один из методов соединения компьютера или нескольких клиентов с сервером, предоставляющим доступ в интернет или другую сеть. Само соединение с помощью VPN может быть реализовано с использованием различных средств сетевой безопасности (т. IPSec), и/или с использованием других протоколов (таких как IPX), и, как правило, с использованием средств сжатия данных (т. MPPE- MPPC от Microsoft для совместимости с клиентами, использующими операционную систему Windows). Введение. На практике, чаще всего, встречается ситуация, когда пользователь, воспользовавшись услугами провайдера для доступа в сеть Интернет, имеет доступ в локальную сеть, но для выхода в интернет, ему необходимо воспользоваться VPN- соединением, использующим PPTP- протокол. Установка. Следовательно, для установления данного соединения, нам необходимо установить на нашу систему пакет pptp- linux (PPTP Client), имеющий в зависимостях стандартные библиотеки libc.

Packet CAPture) и службу, реализующую протокол точка- точка, ppp (Протокол PPP, Point- to- Point Protocol - точка- точка): # aptitude install pptp- linux. Внимание! Вы можете посмотреть версию вашего ядра, набрав команду: # uname - r. Так же, возможно, у вас уже установлена служба ppp, в обратном же случае, ?

APT подхватит ppp, как зависимость pptp- linux, и установит службу. Настройка. У вас должны быть следующие данные, которые вам должен предоставить ваш провайдер, предоставляющий вам доступ по VPN, как администратор сервера PPTP. Значения данных, приведённые для более наглядного примера, будут являться стандартными значениями для провайдера beeline, Корбина Телеком: ($SERVER), IP- адрес или hostname сервера, vpn. TUNNEL), название туннеля; название подключения, придуманное вами произвольно для удобства, используется для обращения к туннелю, beeline, corbina($DOMAIN), доменное имя для авторизации, используется только в системе с организацией доступа доменных имён ($USERNAME), имя пользователя, ваш логин, который вы должны использовать для подключения к Интернет, по VPN, десятизначный уникальный номер вида 0. PASSWORD), ваш пароль, который вы должны использовать в паре с логином , очень длинный и сложныйтребуется ли шифрование? В приведёном ниже, контексте, замените вручную значения в скобках на свои значения. Например, в том месте, где находится $PASSWORD, подразумевается, что Вы замените $PASSWORD своим паролем.

Если ваша локальная сеть не настроена и доступа к серверу VPN нет, то первый этап будет предполагать настройку Ethernet- соединения, а точнее настройку интерфейса на получение настроек по DHCP. Делается это элементарно. В файл /etc/network/interfaces# nano /etc/network/interfaces нужно добавить пару строчек: auto eth. DHCP. В случае, если в локальной сети не используется сервер DHCP, ввести параметры соединения требуется вручную: auto eth. Возможно, eth. 0 потребуется заменить на другой интерфейс (т. Узнать список доступных интерфейсов можно с помощью команды: # ifconfig - a а для того, чтобы узнать к какой сетевой карточке относится интерфейс можно посмотреть вывод команды # dmesg .

Вы всегда можете посмотреть значения параметров по- умолчанию из исходного файла. В большинстве случаев, можно воспользоваться только этими параметрами: lock noauth nobsdcomp nodeflate для проверки работоспобности оставьте незакомментированными только эти параметры, закомментировав двумя символами решётки (##), для удобства в будущем, остальные параметры. Более детальное описание настроек смотрите здесь ? PAP (англ. Password Authentication Protocol) — протокол простой проверки подлинности, предусматривающий отправку имени пользователя и пароля на сервер удалённого доступа открытым текстом (без шифрования).

Протокол PAP крайне ненадежён, поскольку пересылаемые пароли можно легко читать в пакетах PPP (англ. Point- to- Point Protocol), которыми обмениваются стороны в ходе проверки подлинности. На практике, обычно PAP используется только при подключении к старым серверам удалённого доступа на базе UNIX, которые не поддерживают никакие другие протоколы проверки подлинности. Использование PAP строго не рекомендуется. Challenge Handshake Authentication Protocol) — широко распространённый алгоритм проверки подлинности, предусматривающий передачу не самого пароля пользователя, а косвенных сведений о нём. При использовании CHAP, сервер удалённого доступа отправляет клиенту строку запроса. На основе этой строки и пароля пользователя, клиент вычисляет MD5 (англ.

Message Digest- 5) hash и передаёт его серверу. Функция hash является алгоритмом одностороннего (необратимого) шифрования (преобразования), поскольку значение функции hash для блока данных вычислить легко, а определить исходный блок по hash, с математической точки зрения, невозможно за приемлемое время. Сервер, которому доступен пароль пользователя, выполняет те же самые вычисления и сравнивает результат с hash, полученным от клиента. В случае совпадения, учётные данные клиента удалённого доступа считаются подлинными и клиент проходит авторизацию на сервере.

MS- CHAP (англ. Microsoft Challenge Handshake Authentication Protocol) — протокол, разработанный корпорацией Microsoft для выполнения процедур проверки подлинности удалённых рабочих станций под управлением Windows. Протокол поддерживает функциональные возможности, привычные пользователям локальных сетей, и интегрирует алгоритмы шифрования и хеширования, действующие в сетях под управлением Windows. Для проведения проверки подлинности без передачи пароля протокол MS- CHAP, как и CHAP, использует механизм «вызов- ответ». Вызов- ответ (англ.

Challenge- response authentication) — способ аутентификации, при котором секрет (а в данном случае — пароль) не передаётся по каналу связи. Простейший способ такой аутентификации (при хранении паролей в открытом виде): Клиент, желающий пройти аутентификацию, даёт запрос на начало сеанса связи, и в ответ на это вызываемая сторона (сервер) посылает произвольную, но всякий раз разную информацию (например, текущие дату и время в формате unixtime) клиенту. Клиент дописывает к полученному запросу пароль, и от этой строки вычисляет какой- либо hash (т.

MD5) и отправляет его серверу. Сервер у себя проделывает с отправленным значением аналогичные действия и сравнивает результат. Если значения hash совпадают, то авторизация считается успешной. Протокол MS- CHAP генерирует запрос и ответ с помощью алгоритма хеширования MD4 (англ. Message Digest 4) и алгоритма шифрования DES (англ. Data Encryption Standard); предусмотрены также механизмы возврата сообщений об ошибках подключения и возможности изменения пароля пользователя. Ответный пакет использует специальный формат, предназначенный для использования сетевыми средствами систем Windows 9.

Windows 9. 8, Windows Millennium Edition, Windows NT, Windows 2. Server и Windows XP. CHAP аутентификация происходит следующим образом - при установлении PPP- соединения, удалённая сторона предлагает вам аутентификацию CHAP. Вы соглашаетесь, и удалённая сторона высылает вам ключ (challenge), состоящий из случайной последовательности символов, и своё имя. Вы берёте ваш пароль и присланный ключ и прогоняете их через алгоритм MD5.

Получившийся результат высылаете вместе со своим именем. Удалённая сторона, зная ваш пароль и высланный её ключ, в свою очередь, проделывает то же самое и у себя, и если её результат совпадает с присланным вами, то аутентификация считается успешной.

Таким образом, пароль не передается в открытом виде, но удалённая сторона должна хранить ваш пароль в открытом виде.